如何让Linux的hosts文件修改生效_完成这些设置后

温馨提示:这篇文章已超过482天没有更新,请注意相关的内容是否还可用!

Linux 被认为是相对安全的互联网服务器。作为开源操作系统,一旦发现Linux系统存在安全漏洞,互联网上来自世界各地的志愿者都会积极修复。然而系统维护人员往往无法及时获取信息并进行修正,这就给黑客提供了可乘之机。但与这些系统本身的安全漏洞相关,更多的安全问题是由于配置不当引起的,而通过适当的配置是可以预防的。今天我们主要从四个方面修改一些合适的配置,防止一些安全问题的发生,以增强Linux/Unix服务器系统的安全性。操作系统内部的记录文件是检测是否存在网络入侵的重要线索。用户密码是 Linux 安全的基本起点。首先,确保/etc/inetd.conf的所有者为root,并且文件权限设置为600。/etc/securetty 文件指定允许 root 登录的 tty 设备。

概述

网络安全是一个非常重要的话题,而服务器是网络安全中最重要的环节。 Linux 被认为是相对安全的互联网服务器。 作为开源操作系统,一旦发现Linux系统存在安全漏洞,互联网上来自世界各地的志愿者都会积极修复。 然而系统维护人员往往无法及时获取信息并进行修正,这就给黑客提供了可乘之机。 但与这些系统本身的安全漏洞相关,更多的安全问题是由于配置不当引起的,而通过适当的配置是可以预防的。 服务器上运行的服务越多,配置不当的机会就越多,出现安全问题的可能性就越大。

今天我们主要从四个方面修改一些合适的配置,防止一些安全问题的发生,以增强Linux/Unix服务器系统的安全性。

01 系统安全记录文件

操作系统内部的记录文件是检测是否存在网络入侵的重要线索。 如果您的系统是直连互联网的,并且您发现很多人试图通过Telnet/FTP登录您的系统,您可以运行“#more /var/log/secure grep returned”来检查系统受到的攻击,以便采取相应的对策,例如使用SSH替代Telnet/rlogin等。

02 启动和登录安全

1.BIOS安全性

设置BIOS密码并修改启动顺序,以防止系统从软盘启动。

2.用户密码

用户密码是 Linux 安全的基本起点。 许多人使用的用户密码过于简单,这给入侵者打开了大门。 虽然理论上来说,只要有足够的时间和资源可用,不存在破解不了的用户。 密码,但选择正确的密码将很难破解。

更好的用户密码是一串只有他自己能够轻松记住和理解的字符,并且永远不应该写在任何地方。

3.默认账户

应禁用操作系统本身默认启动的所有不必要的帐户。 这应该在您第一次安装系统时完成。 Linux提供了许多默认帐户,帐户越多,系统就越容易受到攻击。

您可以使用以下命令来删除该帐户。

# userdel 用户名或者使用以下命令删除组用户帐户。

# groupdel username4.密码文件

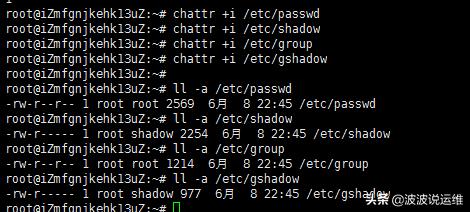

chattr命令为以下文件添加不可更改的属性,以防止未经授权的用户获得权限。

# chattr +i /etc/passwd# chattr +i /etc/shadow# chattr +i /etc/group# chattr +i /etc/gshadow5.禁用Ctrl+Alt+Delete重启机器命令

修改 /etc/inittab 文件,注释掉“ca::ctrlaltdel:/sbin/shutdown -t3 -r now”这一行。 然后重置/etc/rc.d/init.d/目录下所有文件的权限,并运行以下命令:

# chmod -R 700 /etc/rc.d/init.d/*这样只有 root 才能读取、写入或执行上述所有脚本文件。

6. 限制su命令

如果您不希望任何人能够以 root 身份 su,您可以编辑 /etc/pam.d/su 文件并添加以下两行:

auth sufficient /lib/security/pam_rootok.so debug auth required /lib/security/pam_wheel.so group=isd此时,只有isd组中的用户可以su为root。 在此之后,如果您希望用户 admin 能够以 root 身份进行 su,则可以运行以下命令:

# usermod -G10 admin7、删除登录信息

默认情况下,登录提示信息包括Linux发行版本、内核版本名称、服务器主机名等,对于安全性要求较高的机器来说,这泄露了太多信息。 您可以编辑/etc/rc.d/rc.local,注释掉以下输出系统信息的行。

# This will overwrite /etc/issue at every boot. So, make any changes you# want to make to /etc/issue here or you will lose them when you reboot.# echo "" > /etc/issue# echo "$R" >> /etc/issue# echo "Kernel $(uname -r) on $a $(uname -m)" >> /etc/issue# cp -f /etc/issue /etc/issue.net# echo >> /etc/issue然后,进行如下操作:

# rm -f /etc/issue# rm -f /etc/issue.net# touch /etc/issue# touch /etc/issue.net03 限制网络访问

1.NFS访问

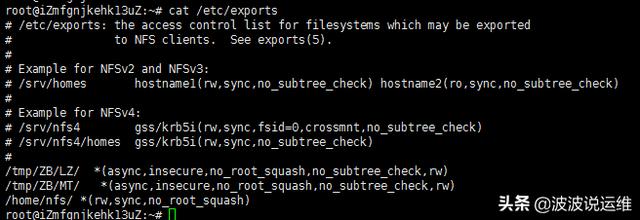

如果您使用 NFS 网络文件系统服务,则应确保 /etc/exports 具有最严格的访问设置,这意味着不要使用任何通配符、不允许 root 写入权限、并且只能作为只读文件挂载系统。

编辑文件 /etc/exports 并添加以下两行。

/dir/to/export host1.mydomain.com(ro,root_squash)/dir/to/export host2.mydomain.com(ro,root_squash)/dir/to/export 是要输出的目录,是登录到该目录的机器名称。 ro 表示挂载为只读系统,root_squash 禁止 root 写入该目录。 为了使更改生效,请运行以下命令。

# /usr/sbin/exportfs -a2.inetd设置

首先,确保/etc/inetd.conf的所有者为root,并且文件权限设置为600。设置完成后,可以使用“stat”命令进行检查。

# chmod 600 /etc/inetd.conf然后,编辑 /etc/inetd.conf 以禁用以下服务。

ftp telnet shell login exec talk ntalk imap pop-2 pop-3 finger auth如果安装了 ssh/scp,也可以禁用 Telnet/FTP。 要使更改生效,请运行以下命令:

#killall -HUP inetd默认情况下,大多数Linux系统允许所有请求,使用TCP_WRAPPERS来增强系统安全性是小菜一碟。 您可以修改/etc/hosts.deny和/etc/hosts.allow来增加访问限制。 例如,将 /etc/hosts.deny 设置为“ALL: ALL”默认情况下会拒绝所有访问。 然后在 /etc/hosts.allow 文件中添加允许的访问权限。

配置完成后,可以使用tcpdchk检查:

# tcpdchk tcpchk 是一个 TCP_Wrapper 配置检查工具,用于检查 tcp 包装器配置并报告发现的所有潜在/现有问题。

3.登录终端设置

/etc/securetty 文件指定允许 root 登录的 tty 设备。 它由 /bin/login 程序读取。 其格式是允许的名称列表。 您可以编辑 /etc/securetty 并注释掉以下行。

# tty1# tty2# tty3# tty4# tty5# tty6此时root只能在tty1终端登录。

4.避免显示系统和版本信息。

如果您希望远程登录用户看不到系统和版本信息,可以通过执行以下操作来更改 /etc/inetd.conf 文件:

telnet stream tcp nowait root /usr/sbin/tcpd in.telnetd -添加-h表示telnet不显示系统信息,只显示“login:”。

04 防止攻击

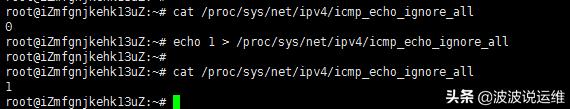

1. 屏蔽ping

如果没人能ping通系统,安全性自然就提高了。 为此,请将以下行添加到 /etc/rc.d/rc.local 文件中:

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all2.防止IP欺骗

编辑host.conf文件并添加以下行以防止IP欺骗攻击

order bind,hostsmulti offnospoof on 3.防止DoS攻击

对系统的所有用户设置资源限制可以防止DoS类型的攻击。 比如最大进程数、内存使用量等。例如,可以在/etc/security/limits.conf中添加以下几行:

然后您必须编辑/etc/pam.d/login 文件以检查以下行是否存在。

session required /lib/security/pam_limits.so上述命令禁用调试文件,将进程数限制为 50,并将内存使用量限制为 5MB。

总结

经过上述设置后,您的 Linux 服务器已经免受大多数已知的安全问题和网络攻击的影响。 然而,一个好的系统管理员仍然需要时刻关注网络安全动态,随时应对暴露的网络攻击。 潜在的安全漏洞已得到修补。

Touch ID 是 Apple 的指纹识别功能,允许用户解锁 iPhone 或 iPad、在 Apple Store 商店购物、在应用程序内验证 Apple Pay 等等。

更新到iOS 15后,部分用户遇到了“无法在此iPhone上激活Touch ID”的问题。 别担心,在这篇文章中,小编将为大家介绍一些修复Touch ID的方法。 让我们来看看!

1、常见修复方法

如果您无法使用 Touch ID 解锁 iOS 设备,或者无法在此 iPhone 上激活 Touch ID,请按照以下步骤快速修复问题:

1. 确保您的手机安装了最新版本的 iOS:前往“设置”>“通用”>“软件更新”,检查是否有新的 iOS 版本。 如果是这样,请单击“下载并安装”。

2. 确保您的手指和 iPhone 上的 Home 按钮清洁且干燥。

3. 当您尝试激活 Touch ID 时,请确保您的手指覆盖整个主页按钮。 使用 Touch ID 扫描时,请勿过快地点击或移动手指。

4. 如果您使用保护壳或屏幕保护膜,您还可能会看到“无法在此 iPhone 上激活 Touch ID”的错误消息。

2. 检查 iPhone 上的 Touch ID 设置

将 iPhone 更新到 iOS 15 后,Touch ID 设置可能会被修改。 因此,修复“无法在此 iPhone 上激活 Touch ID”错误的最简单方法是检查 iPhone 的 Touch ID 设置。

1. 进入设置 > Touch ID 和密码。

2. 打开 iPhone 解锁、iTunes Store 和 App Store、Apple Pay 以及自动填充密码。

3. 您也可以点击“添加指纹”来设置新的Touch ID。

3.强制重启iPhone

iOS 更新可能会导致 iPhone 出现各种故障。 这种情况,您可以尝试强制重启iPhone。 重新启动 iPhone 将有助于完成 iOS 更新,让您的 iPhone 重新开始。

请按照以下步骤强制重新启动您的 iPhone: 按下并快速释放调高音量按钮。 按下并快速释放音量调低按钮。 然后,按住侧面按钮,直到看到 Apple 徽标。

4.将iPhone恢复至出厂设置

如果以上方法均无效,您可以考虑将 iPhone 恢复出厂设置。 注意:恢复出厂设置将清除 iPhone 上的所有数据和设置。 因为,建议您备份重要数据。

1. 将 iPhone 连接到电脑并运行 iTunes。

2. 识别设备后,单击 iTunes 面板上的“恢复 iPhone”。

3. 然后再次单击“恢复”进行确认。

5.使用第三方工具修复iOS系统

最后,如果您在这款iPhone上仍然无法激活Touch ID,我们建议您使用专业的工具来修复iOS系统。 市面上有很多iOS修复工具,推荐风科iOS系统修复工具。 它是同类产品中更易于使用的产品之一,可以帮助用户快速修复 Touch ID 激活问题。

步骤 1:在您的计算机上下载并完成适用于 Android 的 Fonko iOS 系统修复工具。 启动程序并选择“标准模式”。

步骤2:将iPhone连接至电脑,等待程序识别设备。 如果识别失败,您可以尝试将设备置于恢复模式或DFU模式。

第三步:点击“下载”,程序会下载与您的设备匹配的固件包。 固件下载完成后,单击“立即修复”。

如果您无法在 iPhone 上使用或激活 Touch ID,请找出导致问题的原因。 如果问题与软件相关,您可以尝试本文中描述的多种解决方案。 但如果是硬件问题,建议您将设备拿到就近的苹果专卖店进行售后维修。