系统架构设计高级技能 · 安全架构设计理论与实践

点击进入系列文章目录

现在的一切都是为将来的梦想编织翅膀,让梦想在现实中展翅高飞。

Now everything is for the future of dream weaving wings, let the dream fly in reality.

系统架构设计高级技能 · 安全架构设计理论与实践

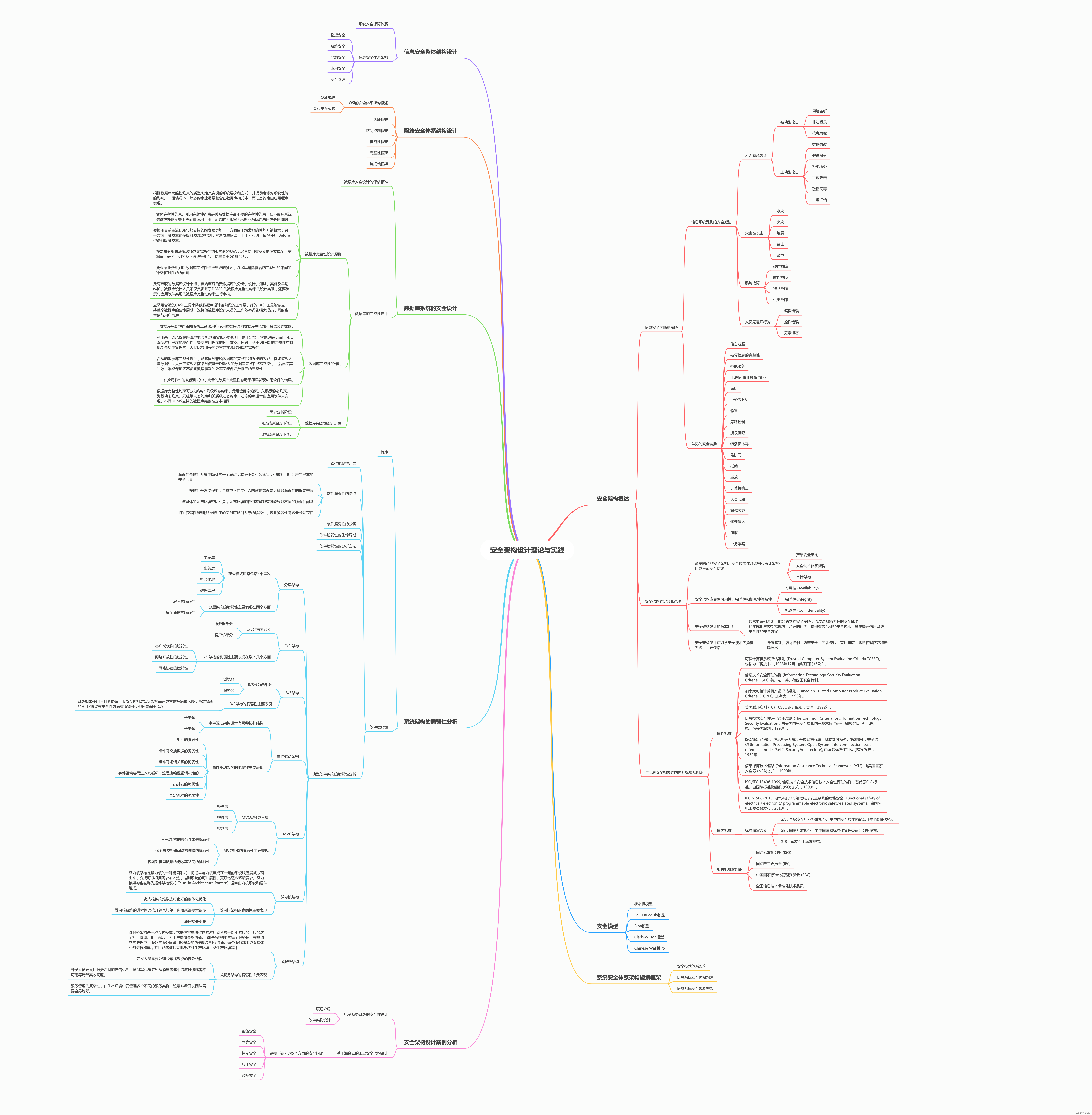

- 一、信息安全面临的威胁

-

- 1.1 信息系统安全威胁的来源

- 1.2 网络与信息安全风险类别

- 1.3 常见的安全威胁

- 二、安全体系架构的范围

-

- 2.1 安全架构的范围

- 2.2 安全架构的特性

- 2.3 安全技术架构

- 三、与信息安全相关的国内外标准及组织

-

- 3.1 国外标准

- 3.2 国内标准

- 3.3 相关标准化组织

- 四、安全模型

-

- 3.1 信息系统的安全目标

- 3.2 典型的安全模型

-

- 3.2.1 状态机模型

- 3.2.2 BLP模型

-

- 3.2.2.1 BLP模型的基本原理:

- 3.2.2.2 BLP模型安全规则:

- 3.2.3 Biba模型

-

- 3.2.3.1 Biba模型基本原理

- 3.2.3.2 Biba模型安全规则

- 3.2.4 CWM模型

- 3.2.5 Chinese Wall模型

-

-

- 3.2.5.1 Chinese Wall模型工作原理

- 3.2.5.2 Chinese Wall模型的安全规则

- 四、信息安全整体架构设计 (WPDRRC 模型)

-

- 4.1 WPDRRC信息安全体系架构模型

- 4.2 信息安全体系架构设计

- 五、网络安全架构设计

-

- 5.1 OSI 安全架构

- 5.2 认证框架

- 5.3 访问控制框架

- 5.4 机密性框架

- 5.5 完整性框架

- 5.6 抗抵赖框架

- 六、数据库系统安全设计

-

- 6.1 数据库完整性设计原则

- 6.2 数据库完整性的作用

- 七、系统架构脆弱性分析

-

- 7.1 系统架构的脆弱性组成

- 7.2 典型架构的脆弱性表现

-

- 7.2.1 分层架构

- 7.2.2 C/S 架构

- 7.2.3 B/S架构

- 7.2.4 事件驱动架构

- 7.2.5 MVC架构

- 7.2.6 微内核结构

- 7.2.6 微服务架构

- 八、安全架构设计实践

-

- 8.1 电子商务系统的安全性设计

- 8.2 基于混合云的工业安全架构设计

一、信息安全面临的威胁

1.1 信息系统安全威胁的来源

威胁可以来源于物理环境、通信链路、网络系统、操作系统、应用系统、管理系统。

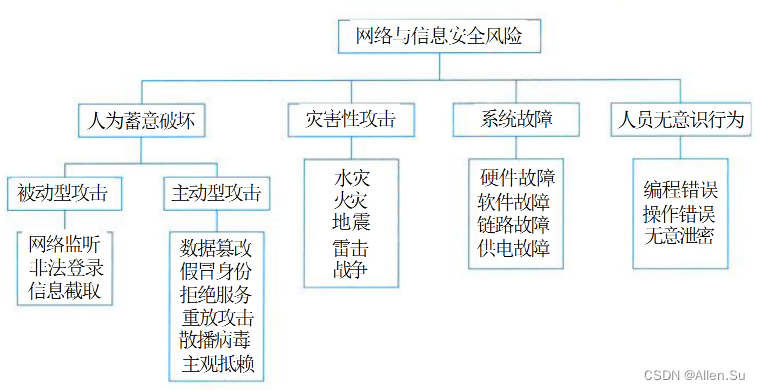

1.2 网络与信息安全风险类别

网络与信息安全风险类别可分为认为蓄意破坏(被动攻击,主动攻击)、灾害性攻击、系统故障、人员无意识行为。

如图,网络与信息安全的风险类别:

1.3 常见的安全威胁

常见的 安全威胁 主要有:

(1) 信息泄露 :信息被泄露或透露给某个非授权的实体。

(2) 破坏信息的完整性 :数据被非授权地进行增删、修改或破坏而受到损失。

(3) 拒绝服务 :对信息或其他资源的合法访问被无条件地阻止。

(4) 非法使用(非授权访问) :某一资源被某个非授权的人或以非授权的方式使用。

(5) 窃听 :用各种可能的合法或非法的手段窃取系统中的信息资源和敏感信息。例如对通信线路中传输的信号进行搭线监听,或者利用通信设备在工作过程中产生的电磁泄漏截取有用信息等。

(6) 业务流分析 :通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等态势进行研究,从而发现有价值的信息和规律。

(7) 假冒 :通过欺骗通信系统(或用户)达到非法用户冒充成为合法用户,或者特权小的用户冒充成为特权大的用户的目的。黑客大多是采用假冒进行攻击。

(8) 旁路控制 :攻击者利用系统的安全缺陷或安全性上的脆弱之处获得非授权的权利或特权。例如,攻击者通过各种攻击手段发现原本应保密,但是却又暴露出来的一些系统“特性”。利用这些“特性”,攻击者可以绕过防线守卫者侵入系统的内部。

(9) 授权侵犯 :被授权以某一目的使用某一系统或资源的某个人,却将此权限用于其他非授权的目的,也称作“内部攻击”。

(10) 特洛伊木马 :软件中含有一个察觉不出的或者无害的程序段,当它被执行时,会破坏用户的安全。这种应用程序称为特洛伊木马 (Trojan Horse)。

(11) 陷阱门 :在某个系统或某个部件中设置了“机关”,使得当提供特定的输入数据时,允许违反安全策略。

(12) 抵赖 :这是一种来自用户的攻击,例如,否认自己曾经发布过的某条消息、伪造一份对方来信等。

(13) 重放 :所截获的某次合法的通信数据备份,出于非法的目的而被重新发送。

(14) 计算机病毒 :所谓计算机病毒,是一种在计算机系统运行过程中能够实现传染和侵害的功能程序。一种病毒通常含有两个功能:一种功能是对其他程序产生“感染”;另外一种或者是引发损坏功能或者是一种植入攻击的能力。

(15) 人员渎职 :一个授权的人为了钱或利益、或由于粗心,将信息泄露给一个非授权的人。

(16) 媒体废弃 :信息被从废弃的磁盘或打印过的存储介质中获得。

(17) 物理侵入 :侵入者通过绕过物理控制而获得对系统的访问。

(18) 窃取 :重要的安全物品,如令牌或身份卡被盗。

(19) 业务欺骗 :某一伪系统或系统部件欺骗合法的用户或系统自愿地放弃敏感信息。

二、安全体系架构的范围

2.1 安全架构的范围

安全架构是架构面向安全性方向上的一种细分,比如细分领域含有运维架构、数据库架构等。如果安全性体现在产品上,那么, 通常的产品安全架构、安全技术体系架构和审计架构可组成三道安全防线 。

(1) 产品安全架构 :构建产品安全质量属性的主要组成部分以及它们之间的关系。产品安全架构的目标是如何在不依赖外部防御系统的情况下,从源头打造自身安全的产品。

(2 安全技术体系架构 :构建安全技术体系的主要组成部分以及它们之间的关系。安全技术体系架构的任务是构建通用的安全技术基础设施,包括安全基础设施、安全工具和技术、安全组件与支持系统等,系统性地增强各产品的安全防御能力。

(3 审计架构 :独立的审计部门或其所能提供的风险发现能力,审计的范围主要包括安全风险在内的所有风险。

2.2 安全架构的特性

安全架构应具备可用性、完整性和机密性等特性 。

- 可用性 (Availability) 是指要防止系统的数据和资源丢失;

- 完整性(Integrity) 是指要防止系统的数据和资源在未经授权情况下被修改;

- 机密性 (Confidentiality) 是指要防止系统的数据和资源在未授权的情况下被披露。

2.3 安全技术架构

安全架构设计可以从安全技术的角度考虑,

主要包括:身份鉴别、访问控制、内容安全、冗余恢复、审计响应、恶意代码防范和密码技术 等。

三、与信息安全相关的国内外标准及组织

3.1 国外标准

- (1)可信计算机系统评估准则 (Trusted Computer System Evaluation Criteria,TCSEC), 也称为“橘皮书”,1985年12月由美国国防部公布。

- (2)信息技术安全评估准则 (Information Technology Security Evaluation Criteria,ITSEC),英、法、德、荷四国联合编制。

- (3)加拿大可信计算机产品评估准则 (Canadian Trusted Computer Product Evaluation Criteria,CTCPEC), 加拿大,1993年。

- (4)美国联邦准则 (FC),TCSEC 的升级版,美国,1992年。

- (5)信息技术安全性评价通用准则 (The Common Criteria for Information Technology Security Evaluation), 由美国国家安全局和国家技术标准研究所联合加、英、法、德、荷等国编制,1993年。

- (6)ISO/IEC 7498-2, 信息处理系统,开放系统互联,基本参考模型。第2部分:安全结构 (Information Processing System; Open System Intercommection; base reference model;Part2:SecurityArchitecture), 由国际标准化组织 (ISO) 发布,1989年。

- (7)信息保障技术框架 (Infornation Assurance Technical Framework,IATF), 由美国国家安全局 (NSA) 发布,1999年。

- (8)ISO/IEC 15408-1999, 信息技术安全技术信息技术安全性评估准则,替代原C C 标准。由国际标准化组织 (ISO) 发布,1999年。

- (9)IEC 61508-2010, 电气/电子/可编程电子安全系统的功能安全 (Functional safety of electrical/ electronic/ programmable electronic safety-related systems), 由国际电工委员会发布,2010年。

3.2 国内标准

1)标准缩写含义

(1)GA: 国家安全行业标准规范。由中国安全技术防范认证中心组织发布。

(2)GB: 国家标准规范,由中国国家标准化管理委员会组织发布。

(3)GJB: 国家军用标准规范。

2)主要技术标准

- (1)GB 15834-1995 信息处理数据加密实体鉴别机制。

- (2)GA163-1997 计算机信息系统安全专用产品分类原则。

- (3)GB17859-1999计算机信息系统安全保护等级划分准则。

- (4)GB/T 9387.2-1995 信息处理系统开放系统互连基本参考模型第2部分:安全体系结构。

- (5)GB/T 20269-2006信息安全技术信息系统安全管理要求。

- (6)GB/T 20270-2006信息安全技术网络基础安全技术要求。

- (7)GB/T 20271-2006信息安全技术信息系统通用安全技术要求。

- (8)GB/T20272-2006信息安全技术操作系统安全技术要求。

- (9)GB/T20273-2006信息安全技术数据库管理系统安全技术要求。

- (10)GB/T 20274.1-2006 信息安全技术信息系统安全保障评估框。

- (11)GB/T 18231-2000信息系统低层安全。

- (12)GB/T 18237.1-2000信息技术开放系统互联通用高层第1部分:概述、模型和记法。

- (13)GB/T 18237.2-2000信息技术开放系统互联通用高层第2部分:安全交换服务元素服务定义。

- (14)GB/T18336-2015 信息系统信息技术安全评估准则。

- (15)GB/T 20438.1~7-2017 电气/电子/可编程电子安全相关系统的功能安全,由中国国家标准化管理委员会发布。

3.3 相关标准化组织

- (1)国际标准化组织 (ISO)

- (2)国际电工委员会 (IEC)

- (3)中国国家标准化管理委员会 (SAC)

- (4)全国信息技术标准化技术委员

四、安全模型

3.1 信息系统的安全目标

信息系统的安全目标是控制和管理主体(含用户和进程)对客体(含数据和程序)的访问 。

作为信息系统安全目标,就是要实现:

- 保护信息系统的可用性;

- 保护网络系统服务的连续性;

- 防范资源的非法访问及非授权访问;

- 防范入侵者的恶意攻击与破坏;

- 保护信息通过网上传输过程中的机密性、完整性;

- 防范病毒的侵害;

- 实现安全管理。

3.2 典型的安全模型

3.2.1 状态机模型

状态机模型, 一个安全状态模型系统,总是从一个安全状态启动,并且在所有迁移中保持安全状态,只允许主体以和安全策略相一致的安全访问资源。

3.2.2 BLP模型

BLP模型(Bell-LaPadula Model)。该模型为数据规划机密性,依据机密性划分安全级别,按安全级别强制访问控制。

3.2.2.1 BLP模型的基本原理:

(1)安全级别是“机密”的主体访问安全级别为“绝密”的客体时,主体对客体可写不可读。

(2)安全级别是“机密”的主体访问安全级别为“机密”的客体时,主体对客体可写可读。

(3)安全级别是“机密”的主体访问安全级别为“秘密”的客体时,主体对客体可读不可写。

3.2.2.2 BLP模型安全规则:

(1)简单安全规则 (Simple Security Rule): 安全级别低的主体不能读安全级别高的客体(No Read Up);

(2)星属性安全规则 (Star Security Property): 安全级别高的主体不能往低级别的客体写(No Write Down);

(3)强星属性安全规则 (Strong Star Security Property): 不允许对另一级别进行读写;

(4)自主安全规则 (Discretionary Security Property): 使用访问控制矩阵来定义说明自由存取控制。其存取控制体现在内容相关和上下文相关。

3.2.3 Biba模型

Biba 模型不关心信息机密性的安全级别,因此它的访问控制不是建立在安全级别上,而是建立在完整性级别上。

完整性的三个目标:

(1)保护数据不被未授权用户更改 ;

(2)保护数据不被授权用户越权修改(未授权更改) ;

(3)维持数据内部和外部的一致性 。

3.2.3.1 Biba模型基本原理

(1)当完整性级别为“中完整性”的主体访问完整性为“高完整性”的客体时,主体对客体可读不可写 (No Write Up), 也不能调用主体的任何程序和服务 ;

(2)当完整性级别为“中完整性”的主体访问完整性为“中完整性”的客体时,主体对客体可读读可写 ;

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

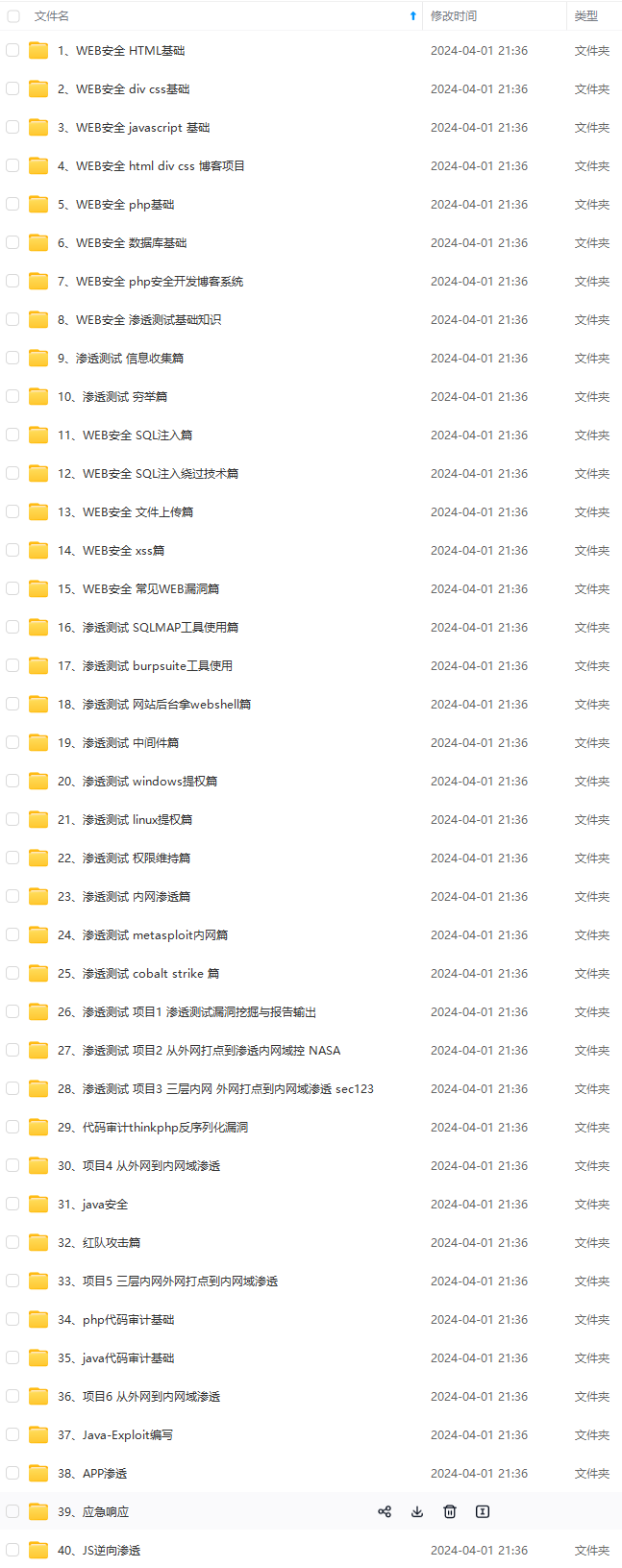

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

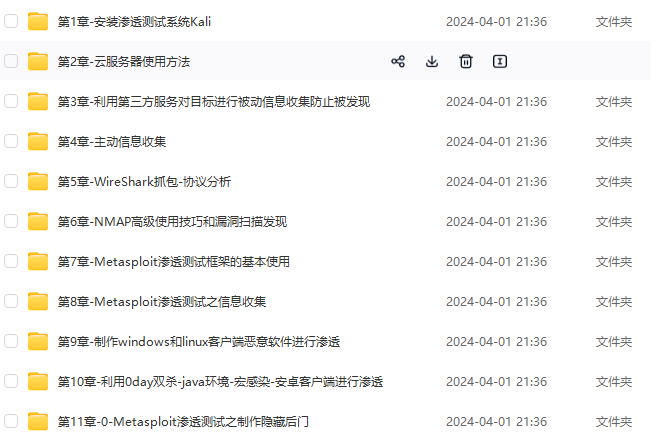

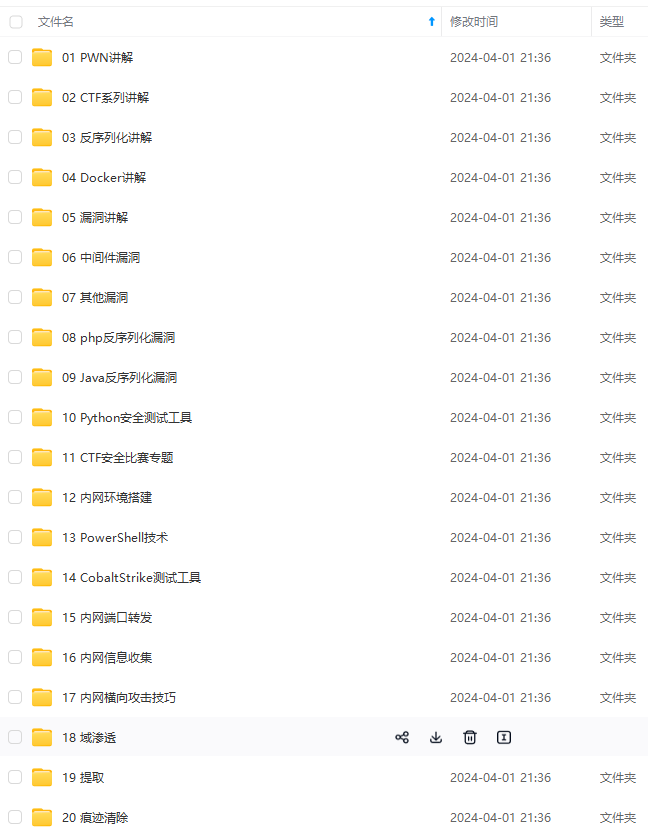

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

//img-blog.csdnimg.cn/img_convert/5072ce807750c7ec721c2501c29cb7d5.png)

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-t8ERqHD9-1712641653400)]

- 8.2 基于混合云的工业安全架构设计

- 8.1 电子商务系统的安全性设计

- 7.2.1 分层架构

- 7.1 系统架构的脆弱性组成

- 6.2 数据库完整性的作用

- 6.1 数据库完整性设计原则

- 5.1 OSI 安全架构

- 4.2 信息安全体系架构设计

- 4.1 WPDRRC信息安全体系架构模型

- 3.2.5.2 Chinese Wall模型的安全规则

- 3.2.5.1 Chinese Wall模型工作原理

-

- 3.2.3.2 Biba模型安全规则

- 3.2.3.1 Biba模型基本原理

- 3.2.2.2 BLP模型安全规则:

- 3.2.2.1 BLP模型的基本原理:

- 3.2.1 状态机模型

- 3.1 信息系统的安全目标

- 3.1 国外标准

- 2.1 安全架构的范围

- 1.1 信息系统安全威胁的来源