5.3.1配置交换机 SSH 管理和端口安全

5.3.1 实验1:配置交换机基本安全和 SSH管理

1、实验目的

通过本实验可以掌握:

- 交换机基本安全配置。

- SSH 的工作原理和 SSH服务端和客户端的配置。

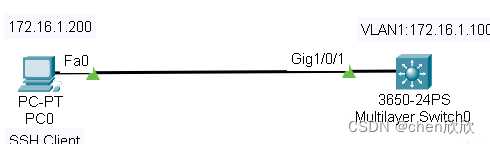

2、实验拓扑

交换机基本安全和 SSH管理实验拓扑如图所示。

交换机基本安全和 SSH管理实验拓扑

3、实验步骤

1)配置交换机S1

Switch>enable Switch#conf t Switch(config)#hostname S1 S1(config)#exit S1#clock set 10:05:30 3 apr 2024 //配置系统时间 S1#conf t S1(config)#interface vlan 1 //配制交换机SVI S1(config-if)#ip address 172.16.1.100 255.255.255.0 S1(config-if)#no shutdown S1(config-if)#exit S1(config)#ip default-gateway 172.16.1.1 //配置交换机默认网关 S1(config)#enable secret cisco123 //配置enable密码 S1(config)#service password-encryption //启动密码加密服务,提高安全性 S1(config)#service tcp-keepalives-in //交换机没有收到远程系统的响应,会自动关闭连接,减少被DOS攻击的机会。 S1(config)#login block-for 120 attempts 3 within 30 //在30秒内尝试3次登录都失败,则120秒内禁止登录 S1(config)#login quiet-mode access-class 10 //前面配置当用户3次登录失败后,交换机将进入120秒的安静期,禁止登录。通过执行该命令安静期内 ACL 10指定的主机仍然可以登录,目的是防止出现黑客登录不了网管主机也不可以登录的情况 S1(config)#login delay 10 //配置用户登录成功后,10秒后才能再次登录 S1(config)#login on-failure log //配置登录失败会在日志中记录 S1(config)#login on-success log //配置登录成功会在日志中记录 S1(config)#username zhangsan privilege 15 secret cisco123 //创建SSH登录的用户名和密码,用户ccie权限级别为15 S1(config)#line vty 0 4 S1(config-line)#login local //用户登录时,从本地数据库匹配用户名和密码 S1(config-line)#transport input ssh //只允许用户通过SSH远程登录到交换机进行管理。默认是transport input all S1(config-line)#exec-timeout 5 30 //配置超时时间,当用户在5分30秒内没有任何输入时,将被自动注销,这样可以减少因离开等因素带来的安全隐患 S1(config-line)#exit S1(config)#ip domain-name cisco.com //配置域名,配置SSH时必须配置 S1(config)#crypto key generate rsa general-keys modulus 1024 //产生长度为1024比特的RSA密钥 S1(config)#ip ssh version 2 //配置 SSHv2版本 S1(config)#ip ssh time-out 120 //配置SSH登录超时时间,如果超时,TCP连接被切断 S1(config)#ip ssh authentication-retries 3 //配置SSH用户登录重验证最大次数,超过3次,TCP连接被切断

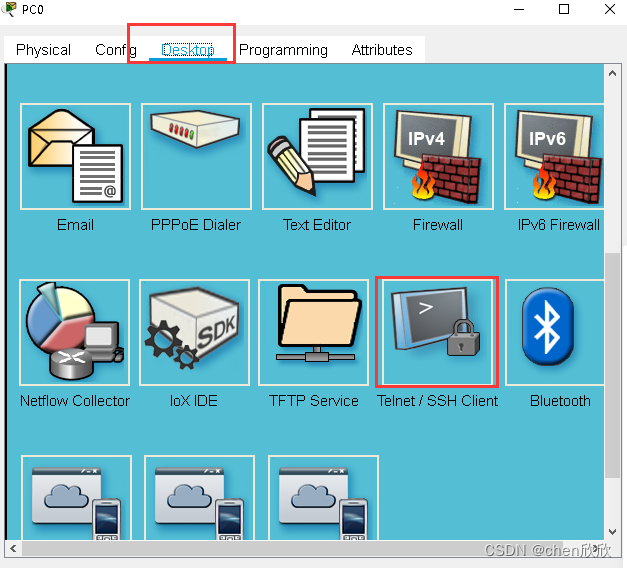

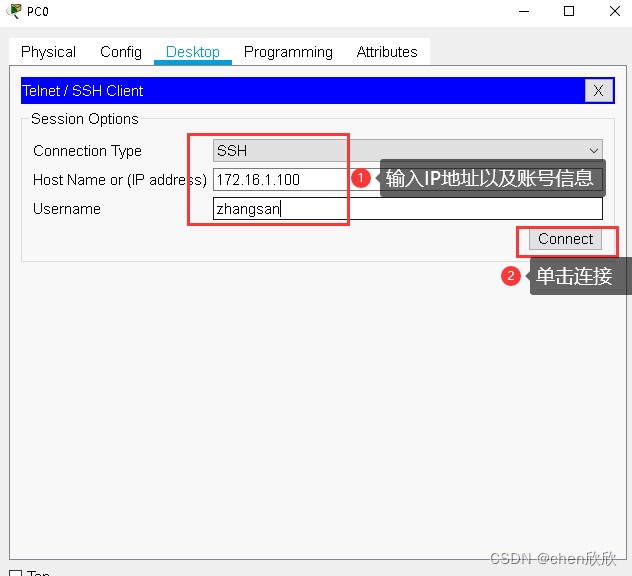

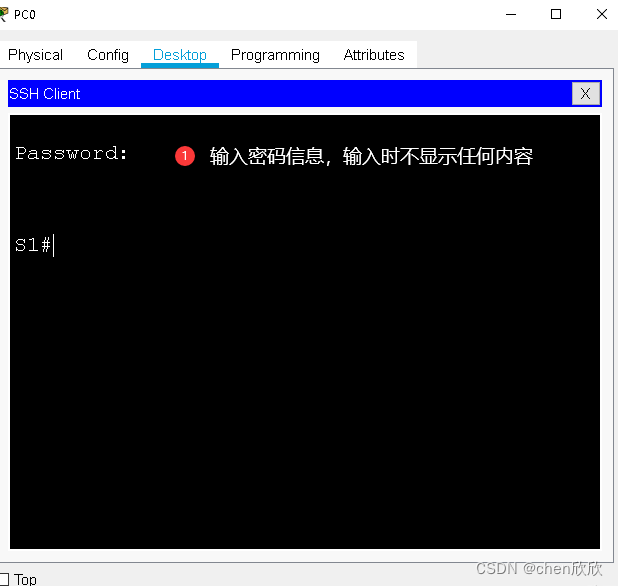

2)从SSH Client通过SSH登录到交换机S1

4、实验调试

1)使用命令S1#show ip ssh查看SSH基本信息

S1#show ip ssh //查看SSH版本信息 SSH Enabled - version 2.0 //显示的SSH版本信息 Authentication timeout: 120 secs; Authentication retries: 3 S1#

2)使用命令S1#show ssh查看ssh会话信息

S1#show ssh //查看SSH会话信息 Connection Version Mode Encryption Hmac State Username 2 1.99 IN aes128-cbc hmac-sha1 Session Started zhangsan 2 1.99 OUT aes128-cbc hmac-sha1 Session Started zhangsan %No SSHv1 server connections running. S1#

以上显示了SSH登录的用户名、状态、加密算法、验证算法以及SSH版本等信息

3)使用命令S1#show users 查看登录到交换机上的用户以及位置信息

S1#show users //查看登录到交换机上的用户以及位置信息

Line User Host(s) Idle Location

0 con 0 idle 00:09:00

* 3 vty 0 zhangsan idle 00:00:00

Interface User Mode Idle Peer Address

S1#

以上输出显示用户名为zhangsan的用户登录,其中3位VTY线路编号,以路由器作为SSH客户端登录执行SSH命令登录时。可以使用如下命令:

S1#ssh -l zhangsan 172.16.1.100 //-l参数后面接用户名

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!