Mod 玩家指南(关于 CurseForge 和 Bukkit 上的恶意文件)

由于其行为,我们非常有信心这是针对 Minecraft 模组生态系统的有针对性的攻击。在另行通知之前,无论来源如何,下载 Minecraft 模组时请务必小心。虽然该恶意软件的控制服务器当前处于离线状态,但过去 2-3 周内从 Curseforge 或 Bukkit 存储库下载的任何内容都应被视为潜在恶意。目前,不可能出现新的感染,因为攻击者的服务器已关闭,并且现有的感染可能仍然处于活动状态。找到名为 Microsoft Edge 的文件夹。CurseForge 本身不受影响,只有个人用户受影响。这不是站点级别的问题,Modrinth 与 CurseForge 一样安全。目前,所有已知的受感染模组均已从 CurseForge 中删除。CurseForge 报告称,在整个感染期间,受感染的文件被下载了大约 6,000 次。这占 CurseForge 每日 Minecraft 下载量的 0.015%。

由于其行为,我们非常有信心这是针对 Minecraft 模组生态系统的有针对性的攻击。 很坏。

在另行通知之前,无论来源如何,下载 Minecraft 模组时请务必小心。 虽然该恶意软件的控制服务器当前处于离线状态,但过去 2-3 周内从 Curseforge 或 Bukkit 存储库下载的任何内容都应被视为潜在恶意。 一些恶意软件扫描程序已经开始向其数据库添加签名,但在启用所有扫描程序之前,请谨慎行事。

此时,我们不能确信任何托管服务不受影响。 无论您使用哪个网站,都请谨慎使用。 甚至 Maven 存储库也可能被这种几个月前的恶意软件感染。

目前,不可能出现新的感染,因为攻击者的服务器已关闭,并且现有的感染可能仍然处于活动状态。

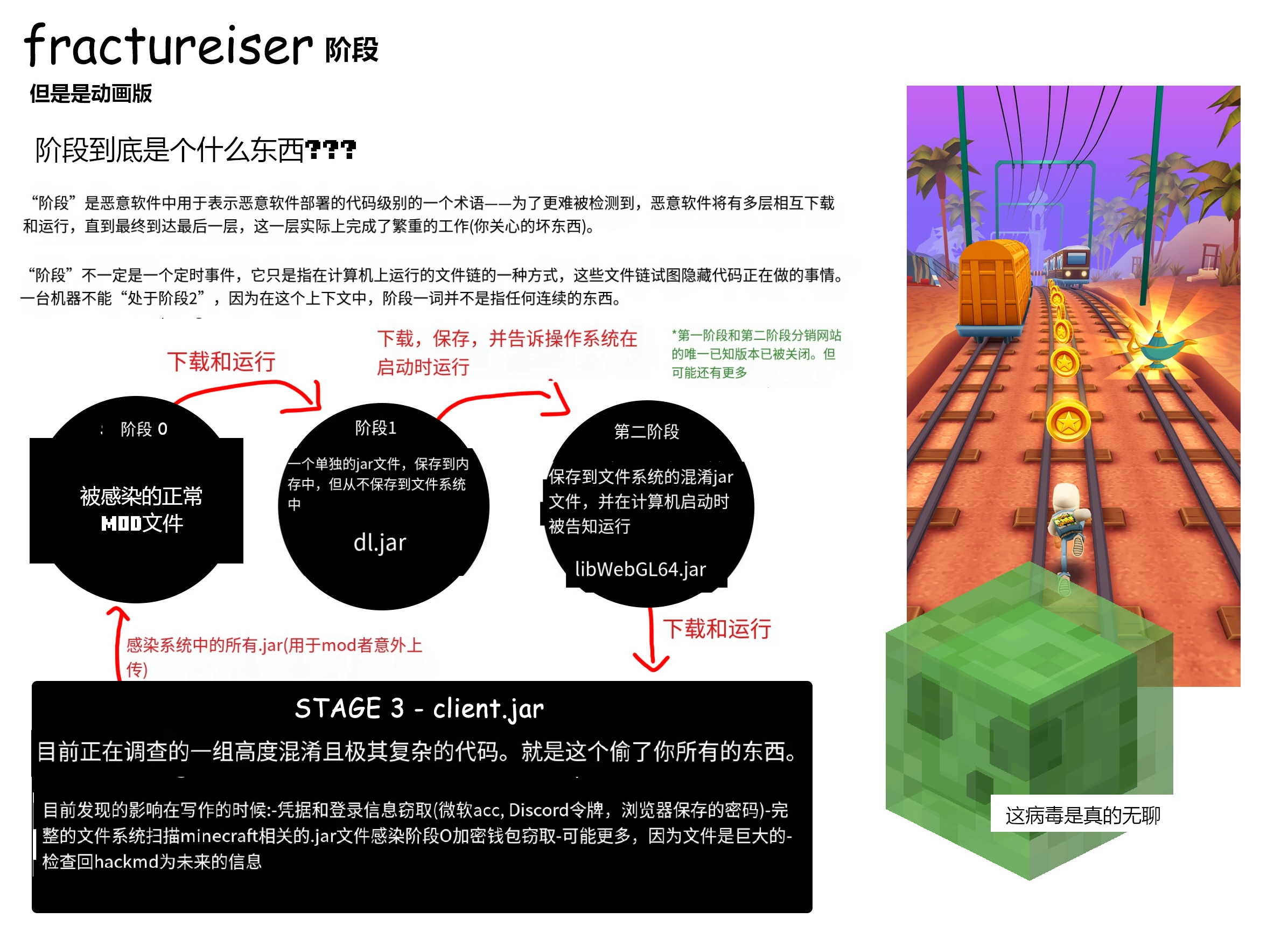

等等,什么是“舞台”?

蹩脚的翻译()

我被感染了吗?

恶意软件有多个阶段,因此询问您是否被感染实际上是两个问题

我的 mod 文件中有 stage 0 吗?

有多种扫描程序可以获取 mod 文件并检测它是否感染了恶意软件的第 0 阶段。

Douira 基于网站的在线扫描仪:

皮质neko探测器:

在隔离的情况下,如果文件被删除并且从不运行,则第 0 阶段感染并不危险。

我的系统上有第 2 阶段文件吗?

系统上存在第 2 阶段文件意味着恶意软件的第 0 阶段和第 1 阶段已成功运行。 如果存在,则可能是完全感染,应继续阅读文档中的说明。

许多病毒扫描程序开始检测第 2 阶段文件。 如果您收到这样的文件,并且检查器警告您在使用它时查找并删除它,请转到“我被感染了,现在怎么办?” 部分。

否则,您可以根据您的平台手动执行以下操作:

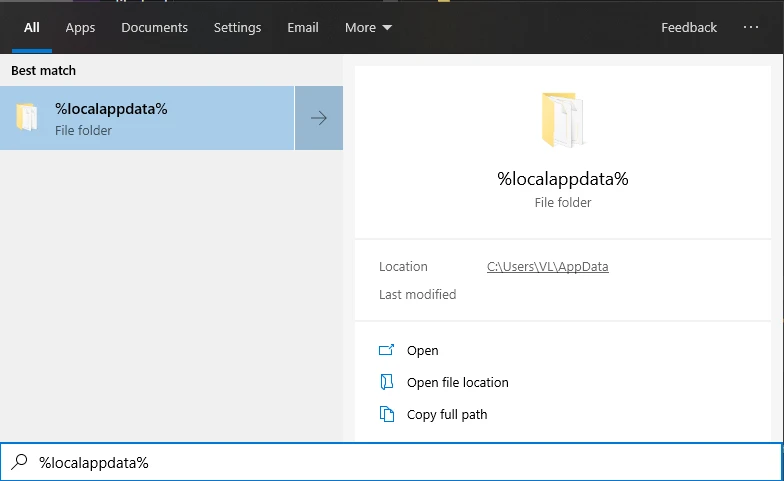

Windows 指导

找到名为 Microsoft Edge 的文件夹。 “Microsoft”和“Edge”之间的空格很重要 - 因为“MicrosoftEdge”是 Edge 使用的合法文件夹。 该病毒以这种方式命名是为了伪装自己。

如果存在 Microsoft Edge,则您已被感染。 如果是这种情况,请永久删除该文件夹及其所有内容。

MacOS信息

恶意软件似乎不会影响 MacOS,因此您应该不会遇到问题。 为了以防万一,请时不时地回到这里。

Linux指导

首先,确保您用来列出文件的方法允许您查看隐藏文件。 大多数 GUI 文件管理器都有快捷键 Ctrl+H 来切换隐藏文件。 如果您在终端上执行此操作,请在相应目录中使用 ls -A,或使用 ls -lha 获取更详细的列表。

如果存在以下任何文件,则您已被感染。 如果是这样,请删除它们:

完成此操作后,如果适用,请检查您的journalctl以查看您可能无法识别的任何更改。 您可以使用命令journalctl -exb(对于系统日志)和journalctl -exb --user(对于用户日志)来执行此操作。 运行以下命令刷新systemd服务:

脚本

如果您不知道如何运行 PowerShell 或 Bash 脚本,那么这些不适合您。 自动化 PowerShell 或 Bash 脚本也可以在 PrismLauncher #automated-script 上找到,如果您有运行它们的技术知识,请查看第 2 阶段。 Overwolf(Curseforge的母公司)也发布了C#第二阶段检测工具:

我被感染了,我该怎么办?

重要提示:我们还不知道这一切的作用程度,也不知道其目的是什么,因此在找到消除任何症状的完整方法之前,人们应该非常谨慎。 这里所说的一切只是我们所知道的——如果发现任何关键信息,请留意团队的更新。

如果您在系统上发现 Frareiser 的第 2 阶段文件,则第 3 阶段代码很可能已经运行并感染了您的计算机。 现在最好的选择是假设系统上的所有内容都已完全受到损害。 你应该:

我没有被感染,我现在该怎么办?

如果您在过去几个月里玩过模组,那么目前您能做的绝对最安全的事情就是根本不启动 Minecraft。 是的,甚至是原版。

话虽这么说,如果你一开始什么也没发现,那么很可能什么也没有发生。 如果您还想玩这个游戏:

常见问题解答:CurseForge 被黑了吗?

CurseForge 本身不受影响,只有个人用户受影响。 这不是 CurseForge 的问题,他们只是碰巧就在他们所在的地方。 CurseForge 还发表了一篇文章,从他们的角度描述了情况以及正在部署的对策。

莫德林斯怎么样?

Modrinth 对过去 10 个月的上传内容进行了全面扫描,没有发现受感染的项目。 我们仍然建议您在下载任何与模组相关的内容时要格外小心。 没有模组被感染纯属运气。

莫德林斯安全吗?

这不是站点级别的问题,Modrinth 与 CurseForge 一样安全。

CurseForge 是如何让这件事溜走的呢?

对于自动化系统,第 0 阶段感染运行的代码不一定是可疑的,很可能是其他 mods 使用的代码。 事实上,用于确定 0 阶段感染的早期启发法在 Quark 等流行模组上存在大量错误标记。

实际上,这种类型的平台预防是不可行的,因为您可以以无数种不同的方式布置代码来隐藏您的意图。

哪些防病毒程序可以捕获此病毒?

正如我们所说,新的验证正在添加中,现在最好进行上述手动验证,而不是依赖自动验证。

多人游戏安全吗?

是的,如果您不在其他地方下载该模组,您就不会被多人游戏服务器感染。

基岩版安全吗?

是的,这只影响 Java。

Lunar 或 Badlion 等其他游戏客户端安全吗?

请参阅下面的透视图。

Optifine 安全吗?/Sodium 安全吗?/Iris 安全吗?/机械动力安全吗?/Essential 安全吗?/(任何 mod)安全吗?

目前我们无法完全确认任何模组的安全性。

该病毒第 3 阶段的功能之一是感染计算机上尽可能多的 .jar。 它可以感染所有 .jar,包括 Minecraft 本身(普通/修改版)、Minecraft mods、Spigot 插件和不相关的 Java 应用程序。 因此,如果您的计算机感染了病毒的第三阶段,那么您下载的模组是否“安全”并不重要 - 它都会被感染。 首先检测并移除 Fractureiser 的后期阶段。

目前,所有已知的受感染模组均已从 CurseForge 中删除。 CurseForge 发布了已知受感染模组的列表,并将其从网站上删除。 Modrinth 已经扫描 mod 近 10 个月,尚未发现任何受感染的 mod。

这并不能保证没有偷偷摸摸的人能够通过。 要检查给定的罐子是否包含 Fractureiser 的 Stage 0,请检查“我是否被感染?” 部分,现在下载任何相关的 mod 时要非常小心。

感染的范围有多广?

CurseForge 报告称,在整个感染期间,受感染的文件被下载了大约 6,000 次。 引用 CF 的 Discord 公告:

这占 CurseForge 每日 Minecraft 下载量的 0.015%。

有人想破坏 1.20 发布活动吗?

这似乎是一个巧合——在 1.20 版本发布之前,恶意软件活动已经活跃了相当长一段时间。

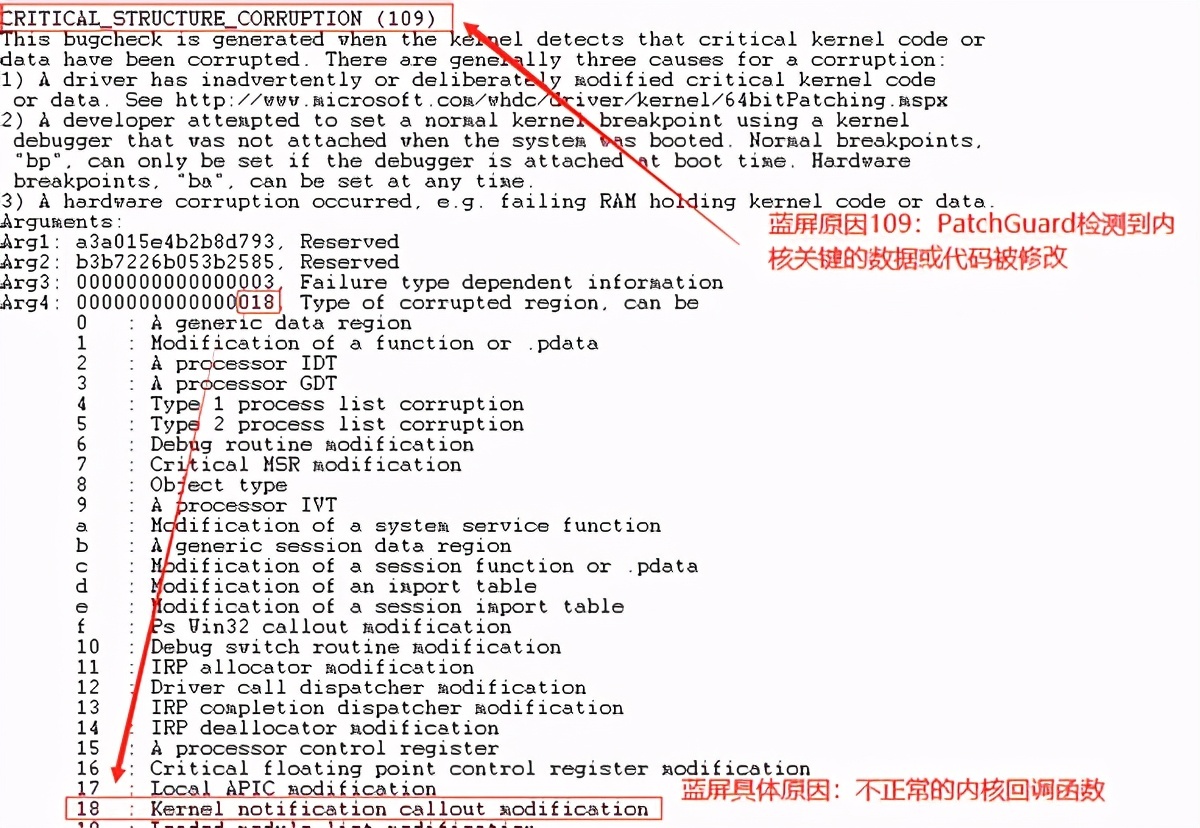

技术常见问题 Fractureiser 可以与虚拟机分离吗?

不能。

stage3 确实包含尝试手动逃离“Windows 沙箱”的代码:它不会自动发生。 如果病毒在 Windows 沙箱中运行,它会尝试扰乱剪贴板,诱骗您粘贴指向恶意软件的快捷方式。

请注意,这种“剪贴板逃逸”并不是什么新鲜事,只要剪贴板不在主机和来宾操作系统之间共享,就很容易被击败。 使用比“Windows Sandbox”更重的虚拟机,并禁用 VirtualBox 的“来宾插件”或 Hyper-V 的“集成服务”等功能。

(确实:价值数百万美元的虚拟机越狱漏洞不会用在像《我的世界》这样的儿童游戏中,而且我们有理由相信这个恶意软件的作者首先就不是一个非常优秀的程序员。)

这是网上流传的吗?

据我们所知,Fractureiser不包含网络广播功能,但这也不是完全不可能。 与我们合作的一位安全研究人员收到了警报,但最终发现它是关于完全不相关的恶意软件,但碰巧使用了相似的文件名。 这只是虚惊一场。

CurseForge 和 Modrinth 在做什么?

CurseForge 开发了一个开源 Stage 2/3 检测工具: 和 Stage 0 检测工具: ,它扫描了所有上传的 mods/插件是否存在 Stage 0 感染,并删除了所有已知的感染案例。

Modrinth 还扫描了 10 个月前上传的 mod/插件,没有发现任何 0 阶段感染。

两个平台都在考虑在 mod 提交通道中引入某种自动“病毒扫描”流程。 这很困难,因为此类 Java 恶意软件通常是定制的。

我应该在防火墙/路由表中阻止哪些 IP 地址和 URL?

我们观察到 Fractureiser 相关代码通过各种端口连接到这些 URL 和地址。

还有证据表明它尝试通过端口 25575 与主机名 v2202209151437200088 进行连接 - 原因未知; 可能是该恶意软件的旧版本。

以下是一些与 Skyrage 相关的防火墙地址(同样,Skyrage 不太可能通过此向量下载到任何人的计算机上,但这些地址不会带来任何好处):

不用说,你不应该去这些地方。

我们可以违反 CurseForge/Modrinth 规则并让您的 mod 下载其他文件吗?

上传恶意软件违反了 CurseForge 的规则。 还有许多模组下载文件的合法用例,这也会杀死文件。

是否有可能在 modloader 本身中包含某种“防病毒”或“沙箱”?

“杀毒”:可能不会,原因和普通杀毒软件检测不到一样。 防病毒软件只能检测已知的恶意软件,而不能检测未知的恶意软件。

沙箱:在加载类之前检查“此类是否包含安全代码”是刺激恶意软件开发人员和 modloader 开发人员之间猫捉老鼠游戏的好方法。

禁止Java代码使用特定的类(例如URLClassLoader)是非常困难的,因为您也可以通过Class.forName引用它。 (它有很多合法的用例)如果您禁用或拒绝列出该类,您通常可以在类路径上找到愿意调用 Class.forName 的其他类。 对你来说,试图摆脱这些小玩意就像一场无休止的打地鼠游戏。

对 Java 进行沙箱处理几乎是不可能的 - 请参阅“逃离 Java 沙箱的二十年”之类的文章:

Java mod 只是任意代码的包:将它们视为 .exe,它们可以执行任何操作。

为什么模组不进行加密签名以防止恶意软件对其进行篡改?

部分问题在于,单独签名并不能防止恶意软件 - 加密签名的病毒仍然是病毒 - 如果允许自签名,它不能防止篡改 - 病毒有可能简单地删除 META -从 jar 中删除 INF(“删除 META-INF”),然后用您自己的密钥重新签名。 (这也不是假设:Fractureiser 确实包含从它感染的 jar 中删除数字签名的代码。)

具有在线签名验证功能的签名模组看起来确实是一种很有前途的前进方向,尽管它并非没有权衡。 将举行一次会议:来自 mod 生态系统的许多不同代表将讨论如何向前发展。

是否可以禁止 mods 下载可执行代码?

这是不可能的。 在下载文件之前,您无法知道它是否包含可执行代码,而下载文件之后,您无法控制如何处理它。

这是否与流行的 Spigot 插件恶意软件有关?

有可能! 这与现有的恶意软件“skyrage”有一定的联系——恶意软件作者将与skyrage相关的.jar上传到他们的备份命令和控制服务器,试图扩大攻击范围,但没有成功,很快CloudFlare就把它关闭了。

我们尚未收到任何有关任何人通过该媒介感染 Skyrage 的报告。 在删除第 0 阶段感染模组中的硬编码 IP 地址很久之后,作者更新了他们的 CloudFlare URL 以指向 Skyrage。 对于攻击者来说,尝试传递这个罐子基本上是一件有趣的事情。

Skyrage 是一种现有的、经过充分研究的恶意软件,您可以在此处找到有关它的更多信息:

本文内容

为了确保设备在访问工作资源时安全,你的组织可能要求你使用 Microsoft Defender 防病毒和其他 Windows 安全中心功能。 Microsoft Defender 防病毒软件是 Windows 附带的防病毒软件,可帮助保护设备免受病毒、恶意软件和其他威胁的侵害。

本文介绍如何更新设备设置以满足组织的防病毒要求并解决注册设备上的访问问题。

启用 Microsoft Defender 防病毒软件

完成以下步骤以在您的设备上打开 Microsoft Defender 防病毒程序。

选择开始菜单。 在搜索栏中,键入组策略。 然后从列出的结果中选择编辑组策略。 本地组策略编辑器打开。 选择计算机配置>管理模板>Windows 组件>Microsoft Defender 防病毒。 滚动到列表底部并选择关闭 Microsoft Defender 防病毒程序。 选择禁用或未配置。 选择这些选项可能感觉不直观,因为名称表明你想要关闭 Microsoft Defender 防病毒软件。 不用担心,这些选项实际上会确保它已打开。 选择“应用”>“确定”。启用实时和云提供的保护

完成以下步骤以启用实时和云提供的保护。 这些防病毒程序功能共同保护您免受间谍软件的侵害,并通过云提供恶意软件问题的修复程序。

打开 Windows 安全应用程序。 选择“病毒和威胁防护”。 在“病毒和威胁防护设置”下,选择“管理设置”。 在实时保护和云提供的保护下翻转每个开关以将其打开。

如果您在屏幕上看不到这些选项,它们可能被隐藏了。 完成以下步骤以使其可见。

选择开始菜单。 在搜索栏中,键入组策略。 然后从列出的结果中选择编辑组策略。 本地组策略编辑器打开。 选择计算机配置>管理模板>Windows 组件>Windows 安全>病毒和威胁防护。 选择隐藏病毒和威胁保护区。 选择“禁用”>“应用”>“确定”。更新防病毒程序定义

请完成以下步骤来更新防病毒程序定义。

打开 Windows 安全应用程序。 选择“病毒和威胁防护”。 在“病毒和威胁防护更新”下,选择“防护更新”。 选择“检查更新”。 如果您在屏幕上没有看到此选项,请完成“启用”下的第一组步骤。 然后再次尝试检查更新。后续步骤

还需要帮助吗? 请联系支持人员。 要查找组织的联系信息,请登录公司门户。

.png)