Solidity攻击合约:“被偷走的资金”

温馨提示:这篇文章已超过376天没有更新,请注意相关的内容是否还可用!

在以太坊智能合约开发中,Solidity是最常用的编程语言。然而,由于代码编写不当或缺乏安全意识,合约可能面临各种攻击。本文将通过一个简单的Solidity合约示例,展示一个潜在的攻击合约,并分析其相对于原本合约的危害以及攻击是如何实现的。

目录

一、原本合约示例

二、攻击合约示例

三、危害及攻击实现

危害:攻击合约的危害在于,攻击者可以构造一个交易。

攻击实现:攻击者会按照以下步骤执行攻击:

总结

一、原本合约示例

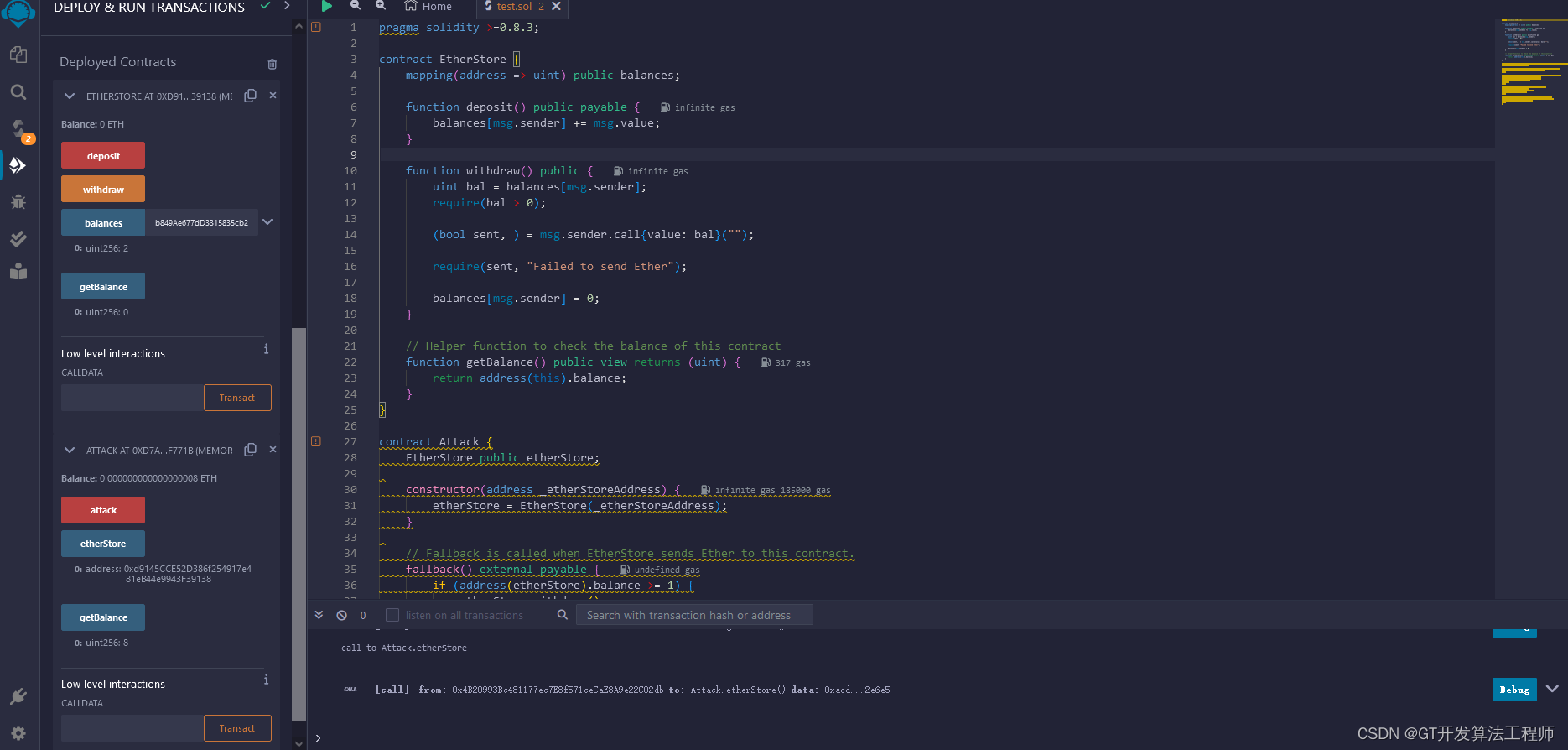

- 假设我们有一个简单的“存款合约”(SavingsContract),允许用户向合约发送以太币(ETH),并可以后续提取。代码如下:

// SPDX-License-Identifier: MIT pragma solidity ^0.8.0; contract SavingsContract { mapping(address => uint256) public balances; function deposit() public payable { balances[msg.sender] += msg.value; } function withdraw(uint256 _amount) public { require(balances[msg.sender] >= _amount, "Insufficient balance"); balances[msg.sender] -= _amount; payable(msg.sender).transfer(_amount); } }- 在这个合约中,deposit函数允许用户发送以太币到合约,增加其账户余额;withdraw函数允许用户提取不超过其账户余额的以太币。

二、攻击合约示例

- 攻击者可能会创建一个攻击合约(AttackContract),利用Solidity的某些特性或漏洞来窃取原本合约中的资金。下面是一个简单的攻击合约示例,它利用了原本合约中的withdraw函数没有限制调用者是否应该先从合约接收资金这一漏洞:

// SPDX-License-Identifier: MIT pragma solidity ^0.8.0; contract AttackContract { address public targetContract; uint256 public attackAmount; constructor(address _targetContract) { targetContract = _targetContract; } function prepareAttack(uint256 _amount) public payable { require(msg.value == _amount, "Sent value does not match amount"); attackAmount = _amount; } function executeAttack() public { SavingsContract(targetContract).withdraw(attackAmount); } }- 在这个攻击合约中,prepareAttack函数要求调用者发送与指定金额相等的以太币到合约,然后存储这个金额作为攻击金额。

- executeAttack函数则调用原本合约的withdraw函数,尝试提取攻击金额。

三、危害及攻击实现

危害:攻击合约的危害在于,攻击者可以构造一个交易。

首先调用prepareAttack函数发送资金到攻击合约,然后调用executeAttack函数尝试从原本合约中提取资金。由于withdraw函数没有检查调用者是否先向合约发送了资金,攻击者可以成功提取资金,即使他们从未向原本合约发送过资金。

攻击实现:攻击者会按照以下步骤执行攻击:

- 部署原本合约(SavingsContract)

- 部署攻击合约(AttackContract)

- 在同一交易中,调用攻击合约的executeAttack函数。

并将原本合约的地址作为参数传递给攻击合约的构造函数。

- 构造交易,调用攻击合约的prepareAttack函数,并发送指定金额的以太币到攻击合约。

- executeAttack函数会调用原本合约的withdraw函数,尝试提取攻击者在prepareAttack中设定的金额。

总结

本文通过一个简单的Solidity合约示例,展示了一个潜在的攻击合约,并分析了其相对于原本合约的危害以及攻击是如何实现的。这个例子强调了在编写Solidity合约时,必须仔细考虑合约的逻辑和安全性,避免类似的漏洞和攻击。

- 攻击者可能会创建一个攻击合约(AttackContract),利用Solidity的某些特性或漏洞来窃取原本合约中的资金。下面是一个简单的攻击合约示例,它利用了原本合约中的withdraw函数没有限制调用者是否应该先从合约接收资金这一漏洞:

- 在这个合约中,deposit函数允许用户发送以太币到合约,增加其账户余额;withdraw函数允许用户提取不超过其账户余额的以太币。

免责声明:我们致力于保护作者版权,注重分享,被刊用文章因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理! 图片声明:本站部分配图来自人工智能系统AI生成,觅知网授权图片,PxHere摄影无版权图库和百度,360,搜狗等多加搜索引擎自动关键词搜索配图,如有侵权的图片,请第一时间联系我们,邮箱:ciyunidc@ciyunshuju.com。本站只作为美观性配图使用,无任何非法侵犯第三方意图,一切解释权归图片著作权方,本站不承担任何责任。如有恶意碰瓷者,必当奉陪到底严惩不贷!